Sedan antiken har människor förlitat sig på kryptografi, konsten att skriva och lösa kodade meddelanden, för att hålla sina hemligheter säkra. Under det femte århundradet var kodade meddelanden inskrivna på läder eller papper och levererades av en mänsklig budbärare. Idag hjälper chiffer att skydda våra digitala data när de går igenom internet. I morgon kan fältet göra ytterligare ett hopp; med kvantdatorer i horisonten, tappar kryptografer fysikens kraft för att producera de säkraste cifrarna hittills.

Historiska metoder för hemlighet

Ordet "kryptografi" härrör från de grekiska orden "kryptos", som betyder dolda, och "graphein" att skriva. I stället för att fysiskt dölja ett meddelande från fiendens ögon, tillåter kryptering två parter att kommunicera med enkel syn men på ett språk som deras motståndare inte kan läsa.

För att kryptera ett meddelande måste avsändaren manipulera innehållet med någon systematisk metod, känd som en algoritm. Det ursprungliga meddelandet, kallad ren text, kan vara förvrängd så att bokstäverna ställer sig upp i en obegriplig ordning eller så kan varje bokstav ersättas med en annan. Den resulterande gibberish är känd som en chiffertext, enligt Crash Course Computer Science.

Under grekisk tid krypterade den spartanska militären meddelanden med hjälp av en enhet som kallas en scytale, som bestod av en mager remsa av läder sår runt en trästab, enligt Center for Cryptologic History. Avrundad tycktes remsan ha en sträng slumpmässiga tecken, men om den lindas runt en personal av en viss storlek anpassades bokstäverna till ord. Denna bokstavsblandningsteknik är känd som en transpositionsciffer.

The Kama Sutra nämner en alternativ algoritm, känd som substitution, och rekommenderar att kvinnor lär sig metoden för att hålla register över sina förbindelser dolda, rapporterade The Atlantic. För att använda substitution byter avsändaren ut varje bokstav i ett meddelande till en annan; till exempel kan ett "A" bli ett "Z" och så vidare. För att dekryptera ett sådant meddelande måste avsändaren och mottagaren komma överens om vilka brev som ska bytas, precis som spartanska soldater behövde för att äga samma storleksskala.

De första kryptanalysatorerna

Den specifika kunskap som krävs för att återställa en chiffertext till ren text, känd som nyckeln, måste hållas hemlig för att säkerställa ett meddelande. Att knäcka ett chiffer utan dess nyckel kräver stor kunskap och skicklighet.

Substitutionscifferet gick otydligt genom det första årtusendet A.D. - tills den arabiska matematikern al-Kindi insåg sin svaghet, enligt Simon Singh, författare till "The Code Book" (Random House, 2011). Observera att vissa bokstäver används oftare än andra, al-Kindi kunde ändra ersättningar genom att analysera vilka bokstäver som oftast beskuras i en chiffertext. Arabiska forskare blev världens främsta kryptanalysatorer och tvingade kryptografer att anpassa sina metoder.

När kryptografiska metoder avancerade steg cryptanalysts för att utmana dem. Bland de mest berömda olyckorna i denna pågående strid var de allierade ansträngningarna att bryta den tyska Enigma-maskinen under andra världskriget. Enigma-maskinen krypterade meddelanden med en substitutionsalgoritm vars komplexa nyckel ändrades dagligen; i sin tur utvecklade cryptanalyst Alan Turing en enhet som kallas "bomben" för att spåra Enigmas ändrade inställningar, enligt U.S. Central Intelligence Agency.

Kryptografi i internetåldern

I den digitala eran förblir målet med kryptografi detsamma: att förhindra att information som utbyts mellan två parter sveps av en motståndare. Datorforskare hänvisar ofta till de två parterna som "Alice och Bob", fiktiva enheter som först introducerades i en artikel från 1978 som beskriver en digital krypteringsmetod. Alice och Bob besväras ständigt av en irriterande avlyssning med namnet "Eve".

Alla typer av applikationer använder kryptering för att hålla våra data säkra, inklusive kreditkortsnummer, medicinska poster och kryptokurser som Bitcoin. Blockchain, tekniken bakom Bitcoin, ansluter hundratusentals datorer via ett distribuerat nätverk och använder kryptografi för att skydda varje användares identitet och upprätthålla en permanent logg över sina transaktioner.

Tillkomsten av datornät introducerade ett nytt problem: om Alice och Bob är belägna på motsatta sidor av världen, hur delar de en hemlig nyckel utan att Eva snaggar i den? Enligt Khan Academy kom offentligt nyckelkryptografi fram som en lösning. Schemat utnyttjar envägsfunktioner - matte som är lätt att utföra men svårt att vända utan viktiga information. Alice och Bob utbyter sin chiffertext och en offentlig nyckel under Evas vakande blick, men båda håller en privat nyckel för sig själva. Genom att använda båda privata nycklar på chiffertexten når paret en delad lösning. Samtidigt kämpar Eva för att dechiffrera sina glesa ledtrådar.

En allmänt använd form av kryptografi med offentlig nyckel, kallad RSA-kryptering, utnyttjar den svåra naturen av primfaktorisering - hitta två primtal som multiplicerar tillsammans för att ge dig en specifik lösning. Att multiplicera två primtal tar ingen tid alls, men även de snabbaste datorerna på jorden kan ta hundratals år att vända processen. Alice väljer två siffror att bygga sin krypteringsnyckel för att lämna Eva den meningslösa uppgiften att gräva upp dessa siffror på det hårda sättet.

Ta ett kvantesprång

På jakt efter ett okrossbart chiffer letar dagens kryptografer efter kvantfysik. Kvantfysik beskriver materiens konstiga beteende på otroligt små skalor. Liksom Schrödingers berömda katt, finns subatomära partiklar i många tillstånd samtidigt. Men när lådan öppnas snäpps partiklarna i ett observerbart tillstånd. På 1970- och 80-talet började fysiker använda denna funky egenskap för att kryptera hemliga meddelanden, en metod som nu kallas "kvantnyckeldistribution".

Precis som nycklar kan kodas i byte, kodar fysiker nu nycklar i egenskaperna hos partiklar, vanligtvis fotoner. En avskräcklig avlyssning måste mäta partiklarna för att stjäla nyckeln, men varje försök att göra det förändrar fotonernas beteende och varnar Alice och Bob för säkerhetsbrottet. Detta inbyggda larmsystem gör kvantnyckeldistributionen "sannolikt säker", rapporterade Wired.

Kvantnycklar kan bytas ut över långa avstånd genom optiska fibrer, men en alternativ distributionsväg väckte fysikernas intresse under 1990-talet. Tekniken föreslås av Artur Ekert och gör det möjligt för två fotoner att kommunicera över stora avstånd tack vare ett fenomen som kallas "kvantförvirring."

"Kvantobjekt har denna fantastiska egenskap där om du separerar dem, till och med över hundratals miles, kan de känna varandra," sade Ekert, nu professor i Oxford och chef för Center for Quantum Technologies vid National University of Singapore. Förvirrad partiklar uppför sig som en enhet, vilket gör att Alice och Bob kan skapa en delad nyckel genom att mäta i varje ände. Om en avlyssning försöker fånga nyckeln reagerar partiklarna och mätningarna ändras.

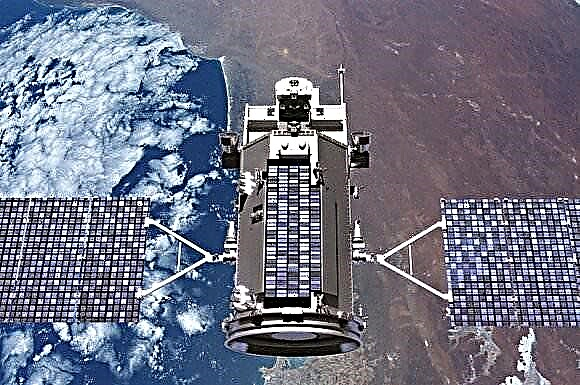

Kvantkryptografi är mer än ett abstrakt begrepp; 2004 överförde forskare 3 000 euro till ett bankkonto med intrasslade fotoner, rapporterade Popular Science. Under 2017 sköt forskare två intrasslade fotoner till jorden från satelliten Micius och upprätthöll deras anslutning över en rekord 747 mil (1 203 kilometer), enligt New Scientist. Många företag är nu inlåsta i ett lopp för att utveckla kvantkryptografi för kommersiella applikationer, med viss framgång hittills.

För att garantera cybersäkerhetens framtid kan de också vara i en kamp mot klockan.

"Om det finns en kvantdator kommer befintliga kryptografisystem, inklusive de som ligger till grund för kryptokurser, inte längre att vara säkra," sade Ekert till Live Science. "Vi vet inte exakt när exakt de kommer att byggas - vi skulle bättre börja göra något nu."